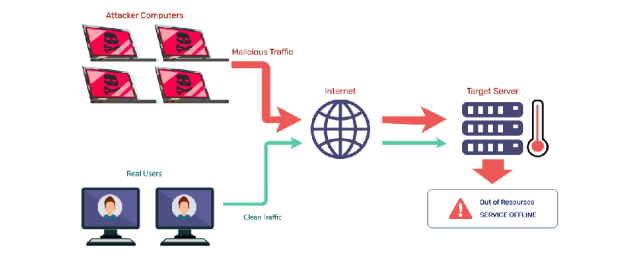

你是否想過,網絡世界也存在“四兩撥千斤”的攻擊?攻擊者只需發出一個小小的請求,就能讓目標網站或服務器瞬間被巨量流量吞沒而癱瘓。這就是今天我們要聊的——反射放大攻擊,一種高效且隱蔽的DDoS攻擊方式。

什么是反射放大攻擊?

反射放大攻擊是一種利用第三方服務器作為中轉,向目標發起大規模DDoS(分布式拒絕服務)攻擊的方式。攻擊者通過向偽裝的源IP地址(目標IP)發起請求,誘使反射服務器返回大量響應,從而達到“放大”攻擊容量的效果。

攻擊三要素:

反射器:開放且未做安全限制的公共服務器。

IP欺騙:偽造源IP地址,讓服務器誤以為請求來自受害者。

放大效應:回復數據包遠大于請求數據包,產生流量杠桿。

常見的反射攻擊類型(“幫兇”服務器一覽)

攻擊者會尋找那些“問得少,答得多”的協議。以下是一些常見的反射攻擊類型:

1.NTP反射攻擊:

協議:網絡時間協議,用于同步時間。

利用命令:monlist,該命令會返回最近與該服務器同步過時間的客戶端IP列表。

放大倍數:可達556倍,非常恐怖。

2.Memcached反射攻擊:

協議:內存緩存系統,用于加速動態Web應用。

特點:由于Memcached設計簡單,無認證,且可能返回極大數據,使其成為“核彈級”反射器。

放大倍數:理論上可達上萬倍,是已知放大倍數最高的攻擊。

3.SSDP反射攻擊:

協議:簡單服務發現協議,讓UPnP設備(如智能家電、路由器)能相互發現。

利用方式:搜索請求會觸發設備返回其描述信息。

放大倍數:約30倍,但設備數量龐大,易于利用。

4.DNS反射攻擊:

協議:域名系統,將域名轉換為IP地址。

利用方式:發送一個查詢所有記錄的請求到開放的DNS解析器。

放大倍數:約28-54倍,是最古老、最經典的反射攻擊。

5.CLDAP反射攻擊:

協議:無連接輕量級目錄訪問協議,用于查詢目錄服務。

特點:近年來興起,利用其查詢響應機制。

放大倍數:約56-70倍,威力不容小覷。

除了以上五種,還有哪些?

反射攻擊的“武器庫”還在不斷擴充,例如:

SNMP反射攻擊:簡單網絡管理協議,用于管理網絡設備。

Chargen反射攻擊:字符生成協議,一個古老的測試協議。

RPC反射攻擊:遠程過程調用。

QUIC協議反射攻擊:一種新的傳輸層協議,也可能被濫用。

反射攻擊的優缺點(攻擊者視角)

優點:

高隱蔽性:攻擊流量來自全球大量合法的公共服務器,而非攻擊者自己的設備,難以溯源。

高效率:“放大效應”使得攻擊者能以極小的成本(低帶寬)發動巨大的流量攻擊。

低成本:利用公共資源,攻擊者無需控制大量“肉雞”(僵尸網絡)。

缺點:

依賴第三方:攻擊成功與否取決于互聯網上是否存在足夠多開放的反射器。

單向流量:攻擊者無法直接與受害者建立連接,通常只用于純粹的流量壓垮,而非數據竊取。

攻擊防護:如何抵御這場“流量海嘯”?

防護需要從個人/企業和全球互聯網社區兩個層面共同努力。

1. 對于網絡運營者/企業:

部署專業DDoS防護服務:使用高防IP、云清洗服務等。在攻擊流量到達你的服務器之前,由防護中心進行識別和過濾。

配置網絡基礎設施:在邊界路由器上設置ACL,丟棄來自已知反射器端口(如NTP的123端口、Memcached的11211端口)的無關流量。

啟用BCP38:在網絡出口配置入口過濾,防止內部用戶進行IP欺騙,從源頭杜絕成為攻擊跳板的可能。

2. 對于服務器運營者(杜絕成為“幫兇”):

加固公共服務:對NTP、DNS、Memcached等服務器進行安全配置,限制訪問來源,關閉不必要的功能(如NTP的monlist)。

最小化開放原則:非必要的公共服務不應暴露在公網上,或僅對特定IP開放。

防護效果測試:你的“盾牌”足夠堅固嗎?

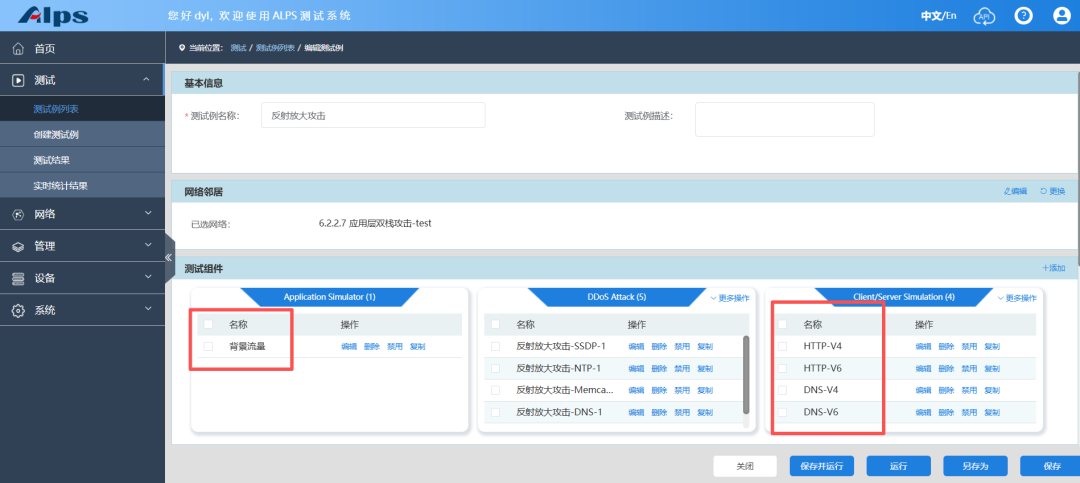

部署防護措施后,如何驗證其有效性?以下使用信而泰DarPeng2000E測試儀表對于反射放大攻擊進行測試驗證:

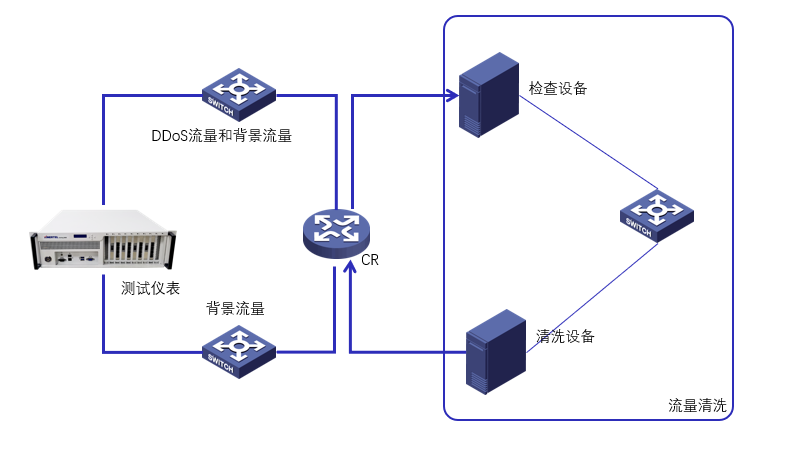

測試步驟和拓撲如下所示:

1. 測試儀表發送5Gbps的應用層混合流量作為背景流量,流量類型包括HTTP、FTP、DNS、NTP、SMTP、SIP、RTSP、SSH以及少量與攻擊流量相同協議類型的正常業務流量。背景流量的源/目的地址盡量分散。

2.檢測設備配置對反射放大攻擊的閾值和檢測策略;清洗設備配置相應的防范策略,記錄上述閾值和策略配置情況。

3.測試儀表發送5Gbps的混合攻擊報文,攻擊類型包括:NTP反射攻擊、Memcached反射攻擊、SSDP反射攻擊、CLDAP反射攻擊、DNS反射攻擊。攻擊和背景流量的源地址不重疊,攻擊的目的地址為背景流量部分目的IP,攻擊發送持續時間30分鐘。

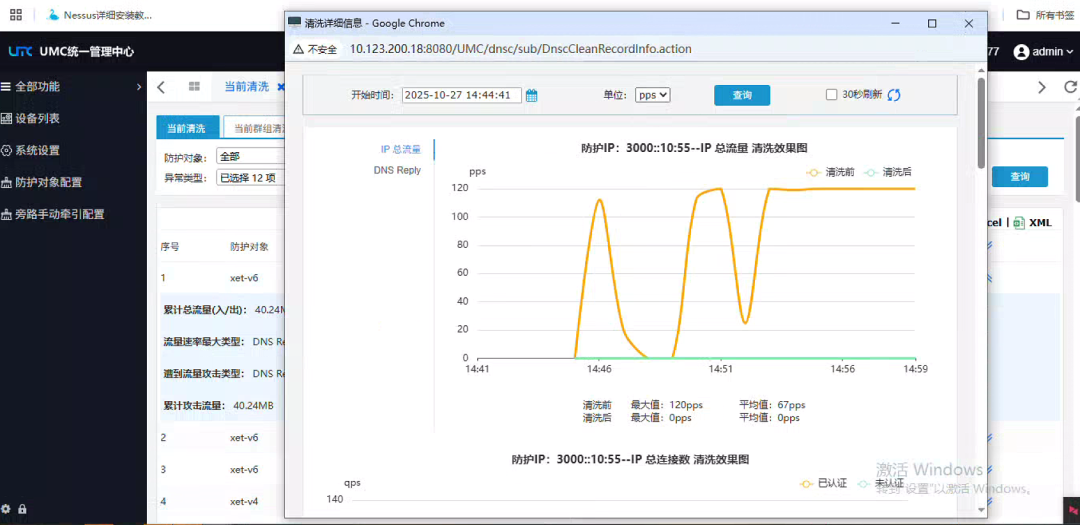

4.查看清洗設備狀態,背景流量轉發正常無丟包,不會被牽引到清洗設備,反攻擊流量全部被牽引到清洗設備:

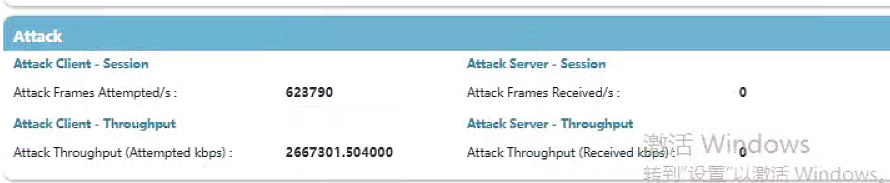

5.儀表攻擊統計可觀察到攻擊流量全部被攔截:

信而泰DarPeng系列網絡測試儀

信而泰推出的DarPeng2000E測試儀是一款支持真實的應用層流量仿真,其HTTP/TCP的新建連接數可達數百萬、并發連接可達億級別;同時可以仿真真實的攻擊流量、惡意流量、病毒流量。支持仿真多種反射放大攻擊,可以為網絡安全提供強有力的測試手段。

信而泰最新一代DarPeng3000E儀表即將推出,各項主要指標對比DarPeng2000E提升一倍。

結語:

反射放大攻擊是互聯網生態中一朵危險的“惡之花”,它利用了網絡的開放性與信任。作為網絡公民,我們既有責任保護自己的業務不受侵害,也有義務管理好自己的設備,不讓他人成為攻擊的“跳板”。唯有提高安全意識,采取切實的防護措施,才能在這場看不見的攻防戰中立于不敗之地。